Интеграция FreeBSD IPsec и Check Point VPN-1®/Firewall-1®

$FreeBSD: head/ru_RU.KOI8-R/articles/checkpoint/article.sgml 39534 2012-09-14 12:11:19Z gabor $Copyright © 2001, 2002, 2003 Jon Orbeton

$FreeBSD: head/ru_RU.KOI8-R/articles/checkpoint/article.sgml 39534

2012-09-14 12:11:19Z gabor $

В этом документе описывается, как настроить VPN-туннелирование между FreeBSD и VPN-1®/ Firewall-1® компании Check Point. В других имеющихся публикациях даётся такая информация, но в ней не содержатся инструкции, специфичные для VPN-1/Firewall-1 и его интеграции с FreeBSD. Они перечислены в завершающей части этой работы для дальнейшего изучения.

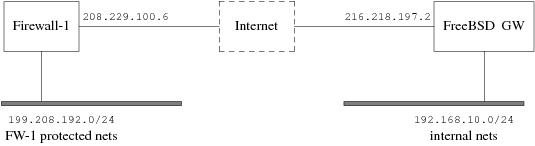

1. Исходные данные

Далее показана схема расположения машин и сетей, о которых идёт речь в этом документе.

Шлюз GW на основе FreeBSD выступает в качестве межсетевого экрана и NAT-устройства для ''внутренних сетей.''

Ядро FreeBSD должно быть построено с поддержкой IPsec. Для включения IPsec в вашем ядре используйте следующие параметры ядра:

options IPSEC options IPSEC_ESP options IPSEC_DEBUG

Для получения информации по построению нестандартного ядра, обратитесь к Руководству по FreeBSD. Пожалуйста, заметьте, что между хостами Firewall-1 и GW с FreeBSD должны быть разрешены соединения IP protocol 50 (ESP) и UDP port 500.

Кроме того, для поддержки обмена ключами должен быть установлен пакет racoon. Racoon является частью коллекции портов FreeBSD и находится в пакадже security/racoon. Файл конфигурации racoon будет описан ниже в этом документе.